Certyfikat SSL użytkownika

Certyfikaty SSL zapewniają wysoki poziom bezpieczeństwa dla nazw domen. Dzięki UniCloud hosting aplikacji wymagających obsługi certyfikatów SSL staje się dość łatwe. Oprócz obsługi certyfikatów SSL UniCLoud, nasza platforma zapewnia możliwość wykorzystania własnych, niestandardowych certyfikatów SSL. Certyfikat SSL użytkownika może zostać użyty we własnych środowiskach wszędzie tam, gdzie nie można użyć certyfikatów SSL UniCloud. Platforma UniCloud obsługuje następujące typy certyfikatów:

- Self-signed

- Wildcard

- Multiple domain

- EV (Extended Validation) single domain

- EV multiple domain

- UCC Exchange

- Low assurance/domain-validated certificate

- Code signing certificate

- Email certificate

- Root signing certificate

Poniżej zaprezentujemy, w jaki sposób uzyskać dostęp do certyfikatu SSL pojedynczej domeny we własnym środowisku .

Wygeneruj niestandardowy certyfikat SSL

Aby dodać Certyfikat SSL użytkownika do swojego środowiska w UniCloud musisz posiadać:

- zakupioną własną nazwę domeny

- klucz serwera

- pośredni certyfikat lub łańcuch certyfikatów (CA)

- certyfikat domeny.

Należy postępować zgodnie z instrukcją:

- Dokonaj zakupu własnej domeny u dowolnego rejestratora domen.

- Wygeneruj klucz serwera dla zakupionej nazwy domeny i utwórz na jego podstawie żądanie certyfikatu za pomocą narzędzia, z którego korzystasz, przykładowo może to być OpenSSL, lub dowolne inne narzędzie, które preferujesz.

Dla Windows

Pobierz najnowszą wersję narzędzia OpenSSL. Wyodrębnij pliki z pobranego archiwum i uruchom narzędzie, dwukrotnie klikając plik openssl.exe w katalogu bin. Pliki tworzone za pomocą OpenSSL będą domyślnie wyświetlane w tym samym katalogu (bin).

- po pierwsze, wygeneruj prywatny klucz SSH serwera. Dokonasz tego za pomocą polecenia:

genrsa -out {filename} {length}

gdzie

{filename} – nazwa pliku klucza wyjściowego z rozszerzeniem .key (np. server.key )

{length} – długość klucza prywatnego w bitach (np. 4096 )

Uwaga: nie zabezpieczaj swojego klucza hasłem, w przeciwnym razie pojawi się błąd podczas dodawania go do panelu UniCloud.

Następnie należy wygenerować żądanie certyfikatu na podstawie przygotowanego klucza. Utwórz go w następujący sposób:

Następnie należy wygenerować żądanie certyfikatu na podstawie przygotowanego klucza. Utwórz go w następujący sposób:

req -config {config_path} -new -key {keyname} -out {filename}

gdzie

{config_path} – ścieżka do pliku konfiguracyjnego openssl.cnf , znajdująca się w katalogu z wyodrębnionymi plikami OpenSSL (określonymi zgodnie z formatem C:\ścieżka\do\openssl.cnf )

{keyname} – nazwa klucza serwera (ta, której wygenerowane w poprzednim kroku, w naszym przypadku server.key)

{filename} – żądana nazwa pliku żądania wyjścia z rozszerzeniem .csr (np. server.csr ).

Odpowiedz na pytania, które się pojawią, aby uzupełnić swoimi danymi informacje w certyfikatach.

WAŻNE: Należy zauważyć, że wartość parametru Common Name musi być równa nabytej nazwie domeny, w przeciwnym razie certyfikat nie zostanie zatwierdzony.

Dla Linux / MacOS / FreeBSD

Jeśli nie masz jeszcze zainstalowanego narzędzia OpenSSL (lub innego, którego używasz), pobierz je za pomocą odpowiedniego polecenia/menedżera pakietów, przykładowo dla debiana:

sudo apt-get install openssl

Po zakończeniu procesu instalacji przejdź do generowania wymaganych plików, które domyślnie pojawią się w katalogu home twojego użytkownika.

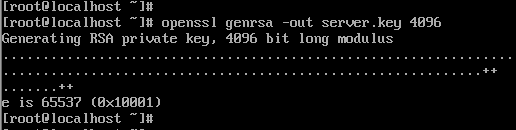

- po pierwsze, wygeneruj prywatny klucz SSH serwera. Dokonasz tego za pomocą polecenia:

openssl genrsa -out {filename} {length}

gdzie

{filename} – nazwa pliku klucza wyjściowego z rozszerzeniem .key (np. server.key )

{length} – długość klucza prywatnego w bitach (np. 4096 )

Uwaga: nie zabezpieczaj swojego klucza hasłem, w przeciwnym razie pojawi się błąd podczas dodawania go do panelu UniCloud.

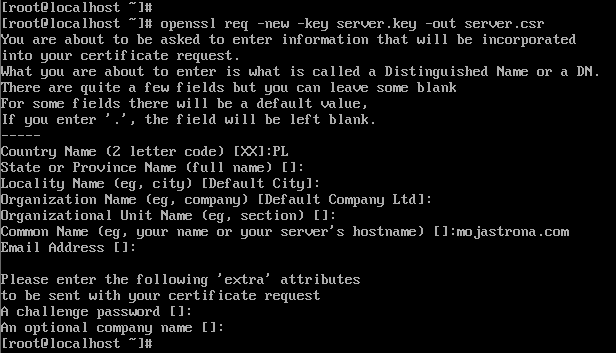

Następnienależy wygenerować żądanie certyfikatu na podstawie przygotowanego klucza. Utwórz go w następujący sposób:

Następnienależy wygenerować żądanie certyfikatu na podstawie przygotowanego klucza. Utwórz go w następujący sposób:

openssl req -new -key {keyname} -out {filename}

gdzie

{nazwa klucza} – twoja nazwa klucza serwera (ta, którą wygenerowałeś w poprzednim kroku, server.key w naszym przypadku){filename} – żądana nazwa pliku żądania wyjścia z rozszerzeniem .csr (np. server.csr ).

Odpowiedz na pytania, które się pojawią, aby uzupełnić swoimi danymi informacje w certyfikatach.

WAŻNE: Należy zauważyć, że wartość parametru Common Name musi być równa nabytej nazwie domeny, w przeciwnym razie certyfikat nie zostanie zatwierdzony.

Wyślij otrzymane żądanie Certificate Request do podpisu w twoim CA. Możesz również użyć certyfikatu podpisanego samodzielnie.

Wyślij otrzymane żądanie Certificate Request do podpisu w twoim CA. Możesz również użyć certyfikatu podpisanego samodzielnie.

Wybrany urząd certyfikacji sprawdza tożsamość właściciela domeny i (jeśli wszystko się zgadza), wysyła z powrotem certyfikat pośredni i certyfikat domeny. Po otrzymaniu wszystkich wymaganych plików możesz przystąpić do konfiguracji swojego środowiska.